국내 개발 업체의 정상 설치 파일을 위장한 악성코드 - EDR 탐지 - ASEC BLOG

AhnLab Security Emergency response Center(ASEC)은 국내 개발 업체의 설치 파일에서 생성되는 악성코드에 대해 소개했었다. 국내 프로그램 개발 업체를 통해 유포 중인 Sliver C2 설치 파일과 함께 악성코드가

asec.ahnlab.com

AhnLab Security Emergency response Center(ASEC)은 국내 개발 업체의 설치 파일에서 생성되는 악성코드에 대해 소개했었다.

설치 파일과 함께 악성코드가 유포될 경우 사용자는 악성코드가 같이 실행된 것을 인지하기 어려우며, 정상 프로그램에 인젝션되어 Fileless로 동작하는 특성으로 시그니처 기반의 AV(Anti-Virus) 제품은 이러한 악성코드를 탐지하기 어렵다.

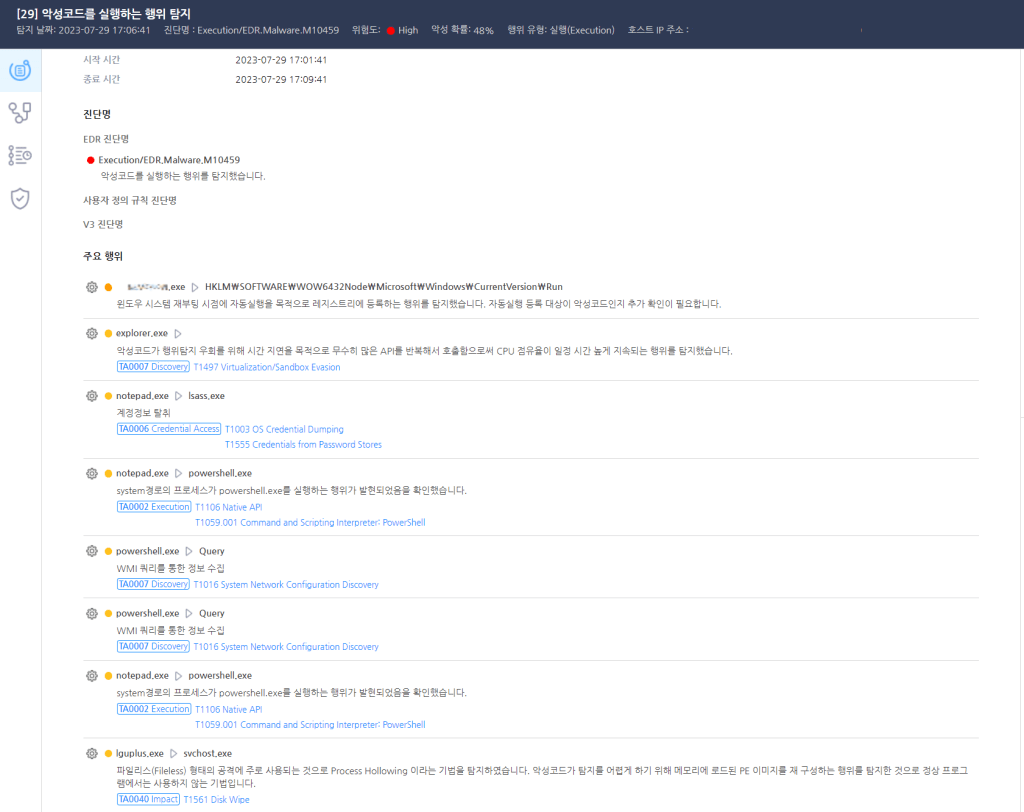

하지만, 엔드포인트에서 발생하는 의심스러운 행위를 모두 기록하고 보고하는 EDR(Endpoint Detection & Response)은 이러한 악성코드의 방어 회피 기법 진화에 발 맞춰 아래와 같이 의심스러운 행위를 탐지하여 보안담당자가 인지할 수 있다.

공격자는 정상프로그램인 메모장(notepad.exe)에 인젝션을 수행하여 추가 악성코드 다운로드 및 정상 프로세스인 Powersehll.exe를 이용하여 악성 행위를 한다.

위와 같이 악성코드 제작자는 사용자가 인지하기 어렵게 정상 설치를 진행하면서 시그니처 탐지를 우회하기 위해 변종을 제작하거나, 정상프로세스를 이용한 Fileless로 감염을 진행한다. 하지만, EDR은 위와 같은 의심스러운 행위 자체를 탐지하여 위협에 대한 흐름을 사용자에게 가시성 있게 제공하고 있다.

IOC

MD5

– e84750393483bbb32a46ca5a6a9d253c : 악성 인스톨러

– eefbc5ec539282ad47af52c81979edb3 : 악성 인스톨러 (31254396_hzczvmfw_….vpn1.1.1.exe)

– 10298c1ddae73915eb904312d2c6007d : 악성 인스톨러 (31254396_LO38iuSd_….Setup1.2.1.exe)

– b4481eef767661e9c9524d94d808dcb6 : 악성 인스톨러 (31254396_a7z34P10_….Install2.1.7.exe)

– 70257b502f6db70e0c75f03e750dca64 : 악성 인스톨러 (167775112_v17MGr85_167775039_EvimzM59_….VPNSetup1.0.4.4.exe)

– 1906bf1a2c96e49bd8eba29cf430435f : 악성 인스톨러 (167774990_A5TinsS6_….VPNInstaller1.0.4_230710.exe)

– 499f0d42d5e7e121d9a751b3aac2e3f8 : 악성 인스톨러 (31254396_ORZNvfG9_….Fax1.0.0.exe)

– b66f351c35212c7a265272d27aa09656 : 악성 VPN 프로그램

– ea20d797c0046441c8f8e76be665e882 : 악성 VPN 프로그램

– 73f83322fce3ef38b816bef8fa28d37b : 암호화된 Sliver C2 (sans.font2)

– 5eb6821057c28fd53b277bc7c6a17465 : MeshAgent (preMicrosoft.exe)

– 95dac8965620e69e51a1dbdf7ebbf53a : MeshAgent (Microsoft.exe)

– 23f72ee555afcd235c0c8639f282f3c6 : MeshAgent (registrys.exe)

– 27a24461bd082ec60596abbad23e59f2 : 웹캠 캡쳐 악성코드 (m.exe)

행위 정보 탐지 및 분석을 통한 엔드포인트 가시성을 제공하고 위협을 능동적으로 추적하는 AhnLab EDR에 대한 자세한 정보는 안랩닷컴에서 확인이 가능하다.

국내 개발 업체의 정상 설치 파일을 위장한 악성코드 - EDR 탐지 - ASEC BLOG

AhnLab Security Emergency response Center(ASEC)은 국내 개발 업체의 설치 파일에서 생성되는 악성코드에 대해 소개했었다. 국내 프로그램 개발 업체를 통해 유포 중인 Sliver C2 설치 파일과 함께 악성코드가

asec.ahnlab.com

| MS-SQL 서버로 유포되는 PurpleFox (118) | 2023.08.31 |

|---|---|

| CHM 파일로 유포되는 정보유출 악성코드 (112) | 2023.08.30 |

| CHM 악성코드 유포 변화 탐지 (133) | 2023.08.28 |

| 세금 계산서, 운송장 번호로 위장한 Guloader 악성코드 (MDS 제품 탐지) (130) | 2023.08.27 |

| 3CX DesktopApp 사용 주의 (CVE-2023-29059) (114) | 2023.08.26 |