CHM 악성코드 유포 변화 탐지 - ASEC BLOG

AhnLab Security Emergency response Center(ASEC) 은 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드에 대해 소개했었다. 최근 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드는 실행방식이 매주 변화하고

asec.ahnlab.com

AhnLab Security Emergency response Center(ASEC) 은 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드에 대해 소개했었다. 최근 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드는 실행방식이 매주 변화하고 있다. 안랩 EDR 제품에서 CHM 악성코드의 변화된 실행이 어떻게 기록되는지 소개한다.

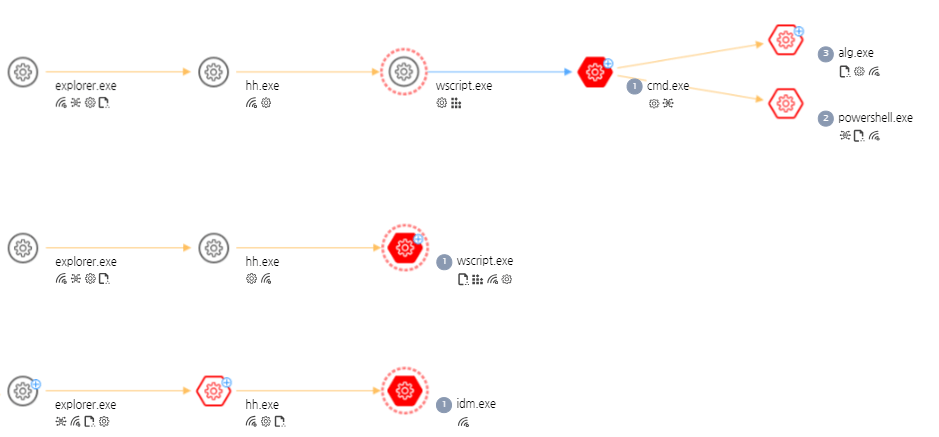

그림 1. EDR 탐지 다이어그램

[그림 1]은 금융 기업 및 보험사를 사칭한 CHM 악성코드의 실행 방식을 EDR 제품의 탐지 다이어그램이다. 최초 유포의 다이어그램은 [그림 1]의 가장 윗 부분으로 이전 소개한 내용에 포함된다. 윈도우 도움말 파일인 CHM 실행 시 hh 프로세스에 의해 실행된다. 내부 HTML 파일의 스크립트로 디컴파일하여 파일을 생성한다. 생성된 .jse 파일로 wscript 를 실행하는 방식이다.

이와 같은 방식은 [그림 1] 의 가운데 다이어그램인 첫번째 변형과 동일하다. 최초 유포형태와 첫번째 변형 형태의 차이점은 .jse 파일 내에 존재한다.

그림 2. jse 유포 스크립트

그림 3. jse 유포 스크립트 변형

[그림 2]는 최초 유표형태 .jse 스크립트 내용이고 [그림 3]은 첫번째 변형의 스크립트이다. 최초 유포형태는 CMD로 파워쉘 명령어를 실행하여 다운로드 및 실행하는 방식으로 기존 블로그를 통해 소개했다. [그림 3]의 첫번째 변형 스크립트는 지속적 감염을 위한 .jse 파일의 자동실행 레지스트리 등록은 동일 하지만 자사 제품 설치 경로에 따라 실행 방식이 달라진다. 자사 제품이 설치된 환경에서는 스크립트를 통해 다운로드를 하고 자동실행 레지스트리를 이용해 실행하게 된다. 자사 제품이 설치되지 않은 경우는 다운로드 후 실행을 바로 한다. [그림 2] 와 [그림 3]의 차이로 인해 [그림 1]의 윗 부분과 중간 부분의 다이어그램에서 차이점이 확인된다.

[그림 1]의 가장 아래에 있는 다이어그램은 두번째 변형 유형이다. 금융 기업 및 보험사를 사칭한 CHM 악성코드가 직접적으로 악성코드를 드롭 및 실행한다. 실행되는 악성코드는 닷넷 으로 제작되어 최초 유포파일과 구성은 비슷하지만 정보유출에 집중한 것이 아닌, 백도어 처럼 리버스 커넥션을 목적의 악성코드 이다.

국내 특정 사용자를 대상으로 유포하는 악성코드는 유포 대상에 따라 관심 있는 주제의 내용을 포함하여 사용자의 실행을 유도하기 때문에 출처가 불분명한 메일의 열람을 자제하고 첨부된 파일은 실행하지 않도록 해야 한다. 또한, 주기적으로 PC 검사를 진행하고 보안 제품을 최신 엔진으로 업데이트해야 한다.

[행위 진단]

InitialAccess/MDP.Event.4363

InitialAccess/MDP.CHM.M10720

Execution/EDR.Malware.M10459

Execution/EDR.Scripting.M11204

Persistence/EDR.Event.M11205

Connection/EDR.Behavior.M2650

Persistence/MDP.Event.M4697

Execution/MDP.Cmd.M4698

[파일 진단]

Infostealer/Win.Generic.R5505251906 (2023.07.18.02)

Dropper/CHM.Generic (2023.07.20.00)

Backdoor/Win.Generic.C5464647 (2023.08.02.03)

Downloader/JS.Obfus (2023.07.28.00)

Trojan/HTML.RUNNER.S2326(2023.08.02.02)

[IOC]

056932151e3cc526ebf4ef5cf86ae0b4

258472c79fc3b9360ad560e26350b756

8d39335e67e797ad66c3953c3d6203ce

790c5f50942a502252a00b9878db9496

7c949f375c56e7de7a3c4f0a9a19c4e5

https[:]//atusay.lat/kxydo

https[:]//zienk.sbs/kjntf

행위 정보 탐지 및 분석을 통한 엔드포인트 가시성을 제공하고 위협을 능동적으로 추적하는 AhnLab EDR에 대한 자세한 정보는 안랩닷컴에서 확인이 가능하다.

CHM 악성코드 유포 변화 탐지 - ASEC BLOG

AhnLab Security Emergency response Center(ASEC) 은 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드에 대해 소개했었다. 최근 국내 금융 기업 및 보험사를 사칭한 CHM 악성코드는 실행방식이 매주 변화하고

asec.ahnlab.com

| CHM 파일로 유포되는 정보유출 악성코드 (112) | 2023.08.30 |

|---|---|

| 국내 개발 업체의 정상 설치 파일을 위장한 악성코드 – EDR 탐지 (139) | 2023.08.29 |

| 세금 계산서, 운송장 번호로 위장한 Guloader 악성코드 (MDS 제품 탐지) (130) | 2023.08.27 |

| 3CX DesktopApp 사용 주의 (CVE-2023-29059) (114) | 2023.08.26 |

| 다가오는 AhnLab ISF 2023, 핵심은 AI와 통합 보안 (97) | 2023.08.25 |